Regularnie od kilku lat mamy do czynienia z mniejszymi lub większymi „wpadkami” producentów urządzeń systemów zabezpieczeń. Jedna z wcześniejszych większych „wpadek” doprowadziła do powstania botnet’u Mirai odpowiedzialnego za jeden z największych blackout’ów internetu. Czy tym razem może być podobnie ? Niewykluczone, że może być, bo tym razem padło na czołowego gracza na rynku, i największego producenta urządzeń w Chinach – wiodącego dostawcę produktów i rozwiązań nadzoru wideo w zakresie kamer IP, NVR, kamer CCTV HD, analogowych, PTZ i innych rozwiązań systemów zabezpieczeń. 13 czerwca 2021 roku jeden z niezależnych badaczy bezpieczeństwa pracujący pod nickiem Bashis (o którym już kiedyś pisaliśmy tutaj) po raz pierwszy skontaktował się z Dahua PSIRT celem przekazania informacji nt. potencjalnej podatności umożliwiającej uzyskanie dostępu do urządzeń tego producenta. Obserwowaliśmy wówczas dalszy rozwój sytuacji, jednak na tym etapie postanowiliśmy poczekać, na dalszy rozwój sytuacji i ocenę zagrożenia przez producenta, a także oficjalne komunikaty. Lista modeli, których dotyczy problem, jest obszerna i obejmuje wiele kamer Dahua, w tym specjalistyczne kamery termowizyjne. Przeszukaliśmy bazę Shodan i znaleźliśmy ponad 1,27 miliona systemów Dahua na całym świecie dostępnych online, w samej Polsce ponad 32 tysiące urządzeń ! Pikanterii dodaje obecnie napięta sytuacja na linii USA i Chiny, i fakt że Dahua Technology ma od 2019 roku zakaz prowadzenia działalności gospodarczej i sprzedaży produktów w Stanach Zjednoczonych, ponieważ chiński dostawca kamer monitorujących został dodany do czarnej „Listy podmiotów” Departamentu Handlu USA w październiku 2019 r, właśnie w związku z ryzykiem jakie wg. USA mogło nieść stosowanie dostarczanych przez niego rozwiązań.

Regularnie od kilku lat mamy do czynienia z mniejszymi lub większymi „wpadkami” producentów urządzeń systemów zabezpieczeń. Jedna z wcześniejszych większych „wpadek” doprowadziła do powstania botnet’u Mirai odpowiedzialnego za jeden z największych blackout’ów internetu. Czy tym razem może być podobnie ? Niewykluczone, że może być, bo tym razem padło na czołowego gracza na rynku, i największego producenta urządzeń w Chinach – wiodącego dostawcę produktów i rozwiązań nadzoru wideo w zakresie kamer IP, NVR, kamer CCTV HD, analogowych, PTZ i innych rozwiązań systemów zabezpieczeń. 13 czerwca 2021 roku jeden z niezależnych badaczy bezpieczeństwa pracujący pod nickiem Bashis (o którym już kiedyś pisaliśmy tutaj) po raz pierwszy skontaktował się z Dahua PSIRT celem przekazania informacji nt. potencjalnej podatności umożliwiającej uzyskanie dostępu do urządzeń tego producenta. Obserwowaliśmy wówczas dalszy rozwój sytuacji, jednak na tym etapie postanowiliśmy poczekać, na dalszy rozwój sytuacji i ocenę zagrożenia przez producenta, a także oficjalne komunikaty. Lista modeli, których dotyczy problem, jest obszerna i obejmuje wiele kamer Dahua, w tym specjalistyczne kamery termowizyjne. Przeszukaliśmy bazę Shodan i znaleźliśmy ponad 1,27 miliona systemów Dahua na całym świecie dostępnych online, w samej Polsce ponad 32 tysiące urządzeń ! Pikanterii dodaje obecnie napięta sytuacja na linii USA i Chiny, i fakt że Dahua Technology ma od 2019 roku zakaz prowadzenia działalności gospodarczej i sprzedaży produktów w Stanach Zjednoczonych, ponieważ chiński dostawca kamer monitorujących został dodany do czarnej „Listy podmiotów” Departamentu Handlu USA w październiku 2019 r, właśnie w związku z ryzykiem jakie wg. USA mogło nieść stosowanie dostarczanych przez niego rozwiązań.

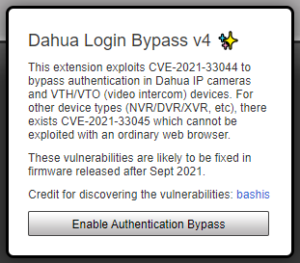

Podatności opisane jako Dahua Authentication bypass otrzymały sygnatury CVE-2021-33044 i CVE-2021-33045. 6 września 2021 nastąpiło ograniczone ujawnienie szerszych informacji nt. podatności. Pełne informacje wraz z przykładami PoC i ujawnionym kodem exploit’ów na ta podatność ujrzały światło dzienne 6 października 2021. Od tego momentu każde urządzenie które nie posiada odpowiedniej aktualizacji jest podatne na potencjalny atak. Zagrożone urządzenia to IPC/VTH/VTO/NVR/DVR których wersja oprogramowania układowego jest starsza niż początek/połowa 2020 r.

Wraz z pojawieniem się pełnych informacji (na początku października), w sieci jako PoC pojawiło się rozszerzenie Chrome, które wykorzystuje lukę CVE-2021-33044 do logowania się do kamer IP Dahua i urządzeń VTH/VTO (wideodomofon) bez uwierzytelniania. Dla innych typów urządzeń (NVR/DVR/XVR, itp.) istnieje CVE-2021-33045, którego nie można wykorzystać za pomocą zwykłej przeglądarki internetowej.  Opisane w CVE luki prawdopodobnie zostały naprawione w oprogramowaniu sprzętowym wydanym po wrześniu 2021 roku. Póki co należy niezwłocznie zadbać o zabezpieczenie sieci w których pracują urządzenia do których jeszcze nie zostały wydane aktualizacje, szczególnie tam gdzie wersja oprogramowania układowego jest starsza niż początek/połowa 2020 r. Oficjalna informacja wraz z listą podatnych urządzeń pojawiła się na stronie producenta 1 października w biuletynie /cybersecurity/details/957

Opisane w CVE luki prawdopodobnie zostały naprawione w oprogramowaniu sprzętowym wydanym po wrześniu 2021 roku. Póki co należy niezwłocznie zadbać o zabezpieczenie sieci w których pracują urządzenia do których jeszcze nie zostały wydane aktualizacje, szczególnie tam gdzie wersja oprogramowania układowego jest starsza niż początek/połowa 2020 r. Oficjalna informacja wraz z listą podatnych urządzeń pojawiła się na stronie producenta 1 października w biuletynie /cybersecurity/details/957

CVE-2021-33044

|

Podatny model |

Podatna wersja |

Fix Software |

|

IPC-HX3XXX, HX5XXX, HUM7XXX |

Wersje, posiadające czas kompilacji przed czerwca 2021 r.

|

DH_IPC-HX3XXX-Leo_MultiLang_PN_Stream3_V2.800.0000000.29.R.210630 DH_IPC-HX3XXX-Leo_MultiLang_NP_Stream3_V2.800.0000000.29.R.210630 DH_IPC-HX3XXX-Dalton_MultiLang_NP_Stream3_V2.820.0000000.18.R.210705 DH_IPC-HX3XXX-Dalton_MultiLang_PN_Stream3_V2.820.0000000.18.R.210705 DH_IPC-HX5XXX-Volt_MultiLang_PN_Stream3_V2.820.0000000.5.R.210705 DH_IPC-HX5XXX-Volt_MultiLang_NP_Stream3_V2.820.0000000.5.R.210705 DH_IPC-HUM7XXX-E2-Volt_MultiLang_NP_V2.820.0000000.5.R.210705 DH_IPC-HUM7XXX-E2-Volt_MultiLang_PN_V2.820.0000000.5.R.210705 |

|

VTO75X95X, VTO65XXX |

DH_VTO75X95X_Eng_PN_SIP_V4.300.0000003.0.R.210714 DH_VTO65XXX_Eng_PN_V4.300.0000004.0.R.210715 |

|

|

VTH542XH |

DH_VTH542XH_MultiLang_SIP_V4.500.0000002.0.R.210715 |

|

|

PTZ Dome Camera SD1A1, SD22, SD49, SD50, SD52C, SD6AL |

DH_SD-Eos-Civil_MultiLang_PN_Stream3_V2.812.0000007.0.R.210706 DH_SD-Eos-Civil_MultiLang_NP_Stream3_V2.812.0000007.0.R.210706 DH_SD-Eos_MultiLang_PN_Stream3_V2.812.0000007.0.R.210706 DH_SD-Eos_MultiLang_NP_Stream3_V2.812.0000007.0.R.210706 |

|

|

Thermal TPC-BF1241, TPC-BF2221, TPC-SD2221, TPC-BF5XXX, TPC-SD8X21, TPC-PT8X21B |

DH_TPC-BF1241-TB_MultiLang_PN_V2.630.0000000.6.R.210707 DH_TPC-BF1241-TB_MultiLang_NP_V2.630.0000000.6.R.210707 DH_TPC-BF2221-TB_MultiLang_PN_V2.630.0000000.10.R.210707 DH_TPC-BF2221-TB_MultiLang_NP_V2.630.0000000.10.R.210707 DH_TPC-SD2221-TB_MultiLang_PN_V2.630.0000000.7.R.210707 DH_TPC-SD2221-TB_MultiLang_NP_V2.630.0000000.7.R.210707 DH_TPC-BF5X01-TB_MultiLang_PN_V2.630.0000000.12.R.210707 DH_TPC-BF5X01-TB_MultiLang_NP_V2.630.0000000.12.R.210707 DH_TPC-BF5X21-TB_MultiLang_PN_V2.630.0000000.8.R.210630 DH_TPC-BF5X21-TB_MultiLang_NP_V2.630.0000000.8.R.210630 DH_TPC-PT8X21A-TB_MultiLang_PN_V2.630.0000000.14.R.210630 DH_TPC-PT8X21A-TB_MultiLang_NP_V2.630.0000000.14.R.210630 DH_TPC-SD8X21-TB_MultiLang_PN_V2.630.0000000.9.R.210706 DH_TPC-SD8X21-TB_MultiLang_NP_V2.630.0000000.9.R.210706 DH_TPC-PT8X21B-B_MultiLang_PN_V2.630.0000000.10.R.210701 DH_TPC-PT8X21B-B_MultiLang_NP_V2.630.0000000.10.R.210701 |

CVE-2021-33044

|

Podatny Model |

Podatna wersja |

Fix Software |

|

IPC-HX3XXX, HX5XXX, HUM7XXX |

Wersje, posiadające czas kompilacji przed Maj 2020 r. |

DH_IPC-HX3XXX-Leo_MultiLang_PN_Stream3_V2.800.0000000.29.R.210630 DH_IPC-HX3XXX-Leo_MultiLang_NP_Stream3_V2.800.0000000.29.R.210630 DH_IPC-HX3XXX-Dalton_MultiLang_NP_Stream3_V2.820.0000000.18.R.210705 DH_IPC-HX3XXX-Dalton_MultiLang_PN_Stream3_V2.820.0000000.18.R.210705 DH_IPC-HX5XXX-Volt_MultiLang_PN_Stream3_V2.820.0000000.5.R.210705 DH_IPC-HX5XXX-Volt_MultiLang_NP_Stream3_V2.820.0000000.5.R.210705 DH_IPC-HUM7XXX-E2-Volt_MultiLang_NP_V2.820.0000000.5.R.210705 DH_IPC-HUM7XXX-E2-Volt_MultiLang_PN_V2.820.0000000.5.R.210705 |

|

VTO75X95X, VTO65XXX |

Wersje, posiadające czas kompilacji przed Grudzień 2019 |

DH_VTO75X95X_Eng_PN_SIP_V4.300.0000003.0.R.210714 DH_VTO65XXX_Eng_PN_V4.300.0000004.0.R.210715 |

|

VTH542XH |

DH_VTH542XH_MultiLang_SIP_V4.500.0000002.0.R.210715 |

|

|

NVR1XXX, NVR2XXX, NVR4XXX, NVR5XXX, NVR6XX |

DH_NVR4XXX-I_MultiLang_V4.001.0000000.3.R.210710 DH_NVR4x-4KS2L_MultiLang_V4.001.0000001.0.R.210709 DH_NVR4XXX-4KS2_MultiLang_V4.001.0000005.1.R.210713 DH_NVR5XXX-4KS2_MultiLang_V4.001.0000006.1.R.210709 DH_NVR5XXX-I_MultiLang_V4.001.0000000.3.R.210710 DH_NVR5XXX-IL_MultiLang_V4.001.0000000.0.R.210710 DH_NVR1XHC-S3_MultiLang_V4.001.0000000.1.R.210710 DH_NVR2XXX-4KS2_MultiLang_V4.001.0000005.0.R.210709 DH_NVR2XXX-W-4KS2_MultiLang_V4.001.0000003.1.R.210709 DH_NVR2XXX-I2_Mul_V4.002.0000000.0.R.210709 DH_NVR2XXX-I_Mul_V4.001.0000000.1.R.210710 DH_NVR1XXX-S3H_MultiLang_V4.001.0000005.1.R.210709 DH_NVR6XX-4KS2_MultiLang_V4.001.0000001.1.R.210716 |

|

|

XVR4xxx, XVR5xxx, XVR7xxx |

DH_XVR5x16-I2_MultiLang_V4.001.0000003.1.R.210710 DH_XVR7x16-I2_MultiLang_V4.001.0000003.1.R.210710 DH_XVR5x08-I2_MultiLang_V4.001.0000003.1.R.210710 DH_XVR5x04-I2_MultiLang_V4.001.0000003.1.R.210710 DH_XVR7x32-I2_MultiLang_V4.001.0000003.1.R.210710 DH_XVR5x08-I3_MultiLang_V4.001.0000000.15.R.210702 DH_XVR5x04-I3_MultiLang_V4.001.0000000.15.R.210702 DH_XVR4x08-I3_MultiLang_V4.001.0000000.15.R.210702 DH_XVR4x04-I_MultiLang_V4.001.0000001.1.R.210709 DH_XVR4x08-I_MultiLang_V4.001.0000001.1.R.210709 DH_XVR5x08-X_MultiLang_V4.001.0000000.9.R.210710 DH_XVR5x16-X_MultiLang_V4.001.0000000.9.R.210710 DH_XVR7x16-X_MultiLang_V4.001.0000000.9.R.210710 DH_XVR5x04-X1(2.0)_MultiLang_V4.001.0000000.14.R.210709 DH_XVR4x04-X1(2.0)_MultiLang_V4.001.0000000.14.R.210709 |