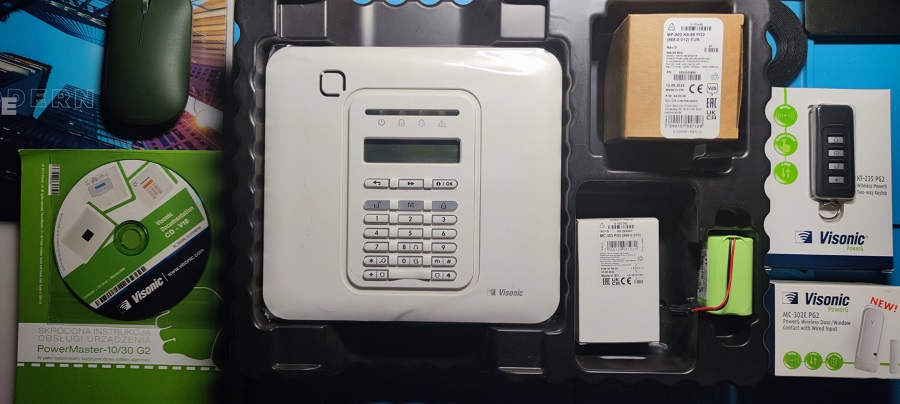

Kilka dni temu dzięki uprzejmości zaprzyjaźnionej firmy/dystrybutora ze Szczecina trafiły do naszego firmowego „laboratorium” na „testy” najnowsze urządzenia i komponenty bezprzewodowego systemu zabezpieczeń marki Visonic wykorzystującego do komunikacji w bezprzewodowych sieciach czujników (WSN) obecną już bardzo długo na runku, i doskonale przetestowaną w wielu instalacjach technologię komunikacji nazwaną PowerG. Technologię która w urządzeniach marki Visonic przecierała szlaki swoim poprzednikom próbującym nadążyć. Zapewne nie raz o niej słyszeliście, lub mieliście okazję z nią pracować.

Standard komunikacji PowerG został wprowadzony wiele lat temu, i jest obecny w rozwiązaniach zaprojektowanych przez izraelską firmę Visonic, będącą od 2011 roku własnością Tyco International połączonego obecnie z portfolio Johnson Controls, gdzie znajdziecie wiele innych nowoczesnych rozwiązań również wykorzystujących PowerG czy z wsparciem dla WiFi 6. W trakcie pracy zawodowej mieliśmy z tą technologią styczność wiele razy również w produktach innych marek takich jak np. DSC które wiele lat temu po tym jak stało się częścią Tyco International również zaimplementowało

Standard komunikacji PowerG został wprowadzony wiele lat temu, i jest obecny w rozwiązaniach zaprojektowanych przez izraelską firmę Visonic, będącą od 2011 roku własnością Tyco International połączonego obecnie z portfolio Johnson Controls, gdzie znajdziecie wiele innych nowoczesnych rozwiązań również wykorzystujących PowerG czy z wsparciem dla WiFi 6. W trakcie pracy zawodowej mieliśmy z tą technologią styczność wiele razy również w produktach innych marek takich jak np. DSC które wiele lat temu po tym jak stało się częścią Tyco International również zaimplementowało  PowerG w swojej serii central PowerSeries Neo, ale ponieważ w natłoku codziennej pracy nigdy nie było czasu przyjrzeć się jej bliżej dotychczas bazowaliśmy na ogólnej wiedzy i dość ogólnych i ograniczonych informacjach jakie dostarczał w prospektach producent który wdrożył ją w swoich rozwiązaniach jako pierwszy. Dziś gdy komunikacja bezprzewodowa stała się częścią naszego codziennego życia, a użytkownicy zyskali pełne zaufanie do wydajności i bezpieczeństwa sieci bezprzewodowych oraz w pełni polegają na wielu urządzeniach bezprzewodowych stosowanych powszechnie również w systemach bezpieczeństwa uznaliśmy, że czas ponownie, ale tym razem bardziej dogłębnie się jej przyjrzeć i zrewidować zarówno słabe jak i mocne strony. Skąd taka decyzja ? Choćby dlatego, że od jej wdrożenia minęło już ponad 10 lat i stąd, że żyjemy obecnie w bardzo technologicznie zaawansowanych czasach w których zwiększył się dostęp do wielu „narzędzi” pozwalających nam obiektywnie i rzetelnie ocenić poziom używanych przez nas od lat zabezpieczeń. Są to też czasy cyberataków i dostępu do informacji o których kiedyś wiele osób po prostu nie miało pojęcia, co z kolei mocno podnosi poprzeczkę dostawcom systemów zabezpieczeń, ponieważ ułomność wielu dotychczas używanych i często zastrzeżonych technologii staje się domeną publiczną. Czym cechuje się wspomniane PowerG, czym wyróżnia się na tle innych znacznie prostszych rozwiązań ? Na początek wymieńmy jako główne atuty jakimi są : Time Division Multiple Access (TDMA), Frequency Hopping Spread Spectrum (FHSS), Adaptive Transmission Power (ATP), Multi-Channel, oraz 128 bitowe szyfrowanie AES.

PowerG w swojej serii central PowerSeries Neo, ale ponieważ w natłoku codziennej pracy nigdy nie było czasu przyjrzeć się jej bliżej dotychczas bazowaliśmy na ogólnej wiedzy i dość ogólnych i ograniczonych informacjach jakie dostarczał w prospektach producent który wdrożył ją w swoich rozwiązaniach jako pierwszy. Dziś gdy komunikacja bezprzewodowa stała się częścią naszego codziennego życia, a użytkownicy zyskali pełne zaufanie do wydajności i bezpieczeństwa sieci bezprzewodowych oraz w pełni polegają na wielu urządzeniach bezprzewodowych stosowanych powszechnie również w systemach bezpieczeństwa uznaliśmy, że czas ponownie, ale tym razem bardziej dogłębnie się jej przyjrzeć i zrewidować zarówno słabe jak i mocne strony. Skąd taka decyzja ? Choćby dlatego, że od jej wdrożenia minęło już ponad 10 lat i stąd, że żyjemy obecnie w bardzo technologicznie zaawansowanych czasach w których zwiększył się dostęp do wielu „narzędzi” pozwalających nam obiektywnie i rzetelnie ocenić poziom używanych przez nas od lat zabezpieczeń. Są to też czasy cyberataków i dostępu do informacji o których kiedyś wiele osób po prostu nie miało pojęcia, co z kolei mocno podnosi poprzeczkę dostawcom systemów zabezpieczeń, ponieważ ułomność wielu dotychczas używanych i często zastrzeżonych technologii staje się domeną publiczną. Czym cechuje się wspomniane PowerG, czym wyróżnia się na tle innych znacznie prostszych rozwiązań ? Na początek wymieńmy jako główne atuty jakimi są : Time Division Multiple Access (TDMA), Frequency Hopping Spread Spectrum (FHSS), Adaptive Transmission Power (ATP), Multi-Channel, oraz 128 bitowe szyfrowanie AES.

Jedną z najważniejszych technik komunikacyjnych wykorzystywanych w systemach zabezpieczeń korzystających z technologii PowerG jest Frequency Hopping Spread Spectrum (FHSS). FHSS to zaimplementowana po raz pierwszy w rozwiązaniach wojskowych, a kolejno cywilnych technika transmisji danych z przełączaniem fali nośnej między różnymi kanałami w dostępnym paśmie, stworzona na potrzeby komunikacji w bardzo niekorzystnych warunkach. Polega ona na podzieleniu pasma na wiele kanałów, nawiązaniu połączenia bezprzewodowego po uzyskaniu synchronizacji czasu odbiornika i nadajnika które uzgadniają jedną z praktycznie nieskończonych sekwencji przeskoków częstotliwości. Sekwencje te poza tym, że są szyfrowane, są również zależne od czasu. Zgodnie z aktualnym czasem i zdefiniowanymi dla danego protokołu komunikacyjnego obliczeniami zarówno odbiornik, jak i nadajnik przeskakują do następnego kanału w sekwencji w tym samym czasie. Takie rozwiązanie pozwala nawiązać łączność praktycznie w większości trudnych warunków, w tym w „bojowych” gdzie mogły by się pojawiać dodatkowe interferencje czy próby zakłócania komunikacji np. przy wykorzystaniu jammer’ów – czyli urządzeń zagłuszających.

Poza Frequency Hopping Spread Spectrum (FHSS) w PowerG wykorzystano również Time Division Multiple Access (TDMA) która umożliwia przyznawanie dostępu do kanału wielu użytkownikom/urządzeniom. W technologii TDMA dynamicznie przydzielany kanał transmisji jest dostępny wyłącznie w odpowiednim, przydzielonym oknie czasowym, co pozwala bezkolizyjnie korzystać z danego kanału, oraz pozwala na oszczędzanie energii przez urządzenie, które znając czas kolejnej transmisji poza zmniejszeniem nadmiarowości transmisji poszczególnych sygnałów, może mądrzej i efektywniej energetycznie gospodarować poborem prądu. Jest to możliwe dzięki temu, że w PowerG w trybie sleep synchronizacja następuje co +/- 30 µsec, a zużycie energii wynosi wówczas mniej niż 2 µA. Połączenie technik FHSS i TDMA w PowerG korzystającym z 128-bitowego szyfrowania danych w standardzie Advanced Encryption Standard (AES) którym jest symetryczny szyfr blokowy bazujący na permutacji macierzowej (zamiana kolumn i wierszy) zaimplementowanym w urządzeniach bezprzewodowych systemów zabezpieczeń to bardzo mocny atut pozwalający na pracę tych urządzeń w bardzo trudnych warunkach i zachowaniu wysokiego współczynnika bezpieczeństwa komunikacji urządzeń.

Ponieważ po latach bogatsi o wiele doświadczeń z urządzeniami korzystającymi z FHSS i TDMA postanowiliśmy ponownie przyjrzeć się tej technologii pierwszym zadaniem pytaniem było : Czy taką szyfrowaną i zaawansowaną komunikację z „wojskowym” rodowodem przyjętą do „cywila” da się łatwo złamać, zakłócić lub zagłuszyć przy użyciu mniej lub bardziej zaawansowanych rozwiązań ? Jak wiadomo odpowiedź na takie pytania w większości przypadków brzmi ” To zależy … „, ale finalna odpowiedź w przypadku bardzo zaawansowanych narzędzi brzmi

Jak wiadomo odpowiedź na takie pytania w większości przypadków brzmi ” To zależy … „, ale finalna odpowiedź w przypadku bardzo zaawansowanych narzędzi brzmi  zawsze Tak! Oczywiście że się da! Bo nie ma rzeczy niemożliwych. Są tylko nieodpowiednie, lub niedostatecznie dobrze dobrane narzędzia. Należy tu jednak zaznaczyć, że o takie testy można się pokusić wyłącznie przy sporym nakładzie środków i wiedzy, i przy założeniu, że do prowadzenia takich mniej lub bardziej inwazyjnych „testów” używa się bezpiecznego dla otoczenia elektromagnetycznie ekranowanego środowiska, do którego można mieć dostęp wyłącznie dzięki posiadaniu odpowiednich materiałów ekranujących w formie siatek ekranujących, lub odpowiednio dostosowanych pomieszczeń których ściany pokryto farbami ekranującymi, w przeciwnym wypadku ciężko będzie spełnić szereg wymagań prawnych i tych dotyczący bezpieczeństwa innych systemów telekomunikacyjnych pracujących w okolicy, nie wolno bowiem bez stosownych zezwoleń nadawać (np. w celu zajęcia wolnych slotów, czy zajęcia szczelin czasowych), a tym bardziej zagłuszać sygnałów w pasmach które wymagają stosowanych zezwoleń czy koncesji, podobnie jak nie wolno przełamywać szyfrowania, i istniejących zabezpieczeń. Oczywiście takie zakazy nie będą robiły wrażenia na potencjalnym włamywaczu, lub hakerze który do danego systemu będzie się chciał dostać. Reasumując – złamanie zabezpieczeń takiej komunikacji jest możliwe (podobnie jak możliwym jest złamanie praktycznie wszystkich innych zabezpieczeń czy protokołów komunikacyjnych – zależy to wyłącznie od czasu i nakładu dostępnych technologicznych środków którymi można się posłużyć), oczywiście w analizowanym przypadku PowerG dzięki zaimplementowanym rozwiązaniom nie będzie to należało do prostych i tanich działań jak w przypadku innych znacznie mniej zaawansowanych bezprzewodowych systemów zabezpieczeń z którymi mieliśmy do czynienia w trakcie wieloletniej pracy zawodowej, niejednokrotnie jak pokazuje życie przełamywanych przez włamywaczy amatorów za pomocą prostych, tanich i ogólnodostępnych urządzeń. Obiektywnie oceniając w PowerG ktoś włożył naprawdę bardzo dużo pracy w to aby system był bezpieczny, i użył przy tym bardzo technologicznie zaawansowanych rozwiązań jak TDMA które w powodzeniem do dziś są podstawą wielu systemów telekomunikacyjnych zarówno wojskowych jak i tych do zastosowań cywilnych jak GSM, UMTS (kanały TDD), D-AMPS, PDC, Wimax, Mikrotik, DECT, Bluetooth, T-DMB, MediaFLO oraz cyfrowe standardy łączności takie jak TETRA, DMR, MOTOTRBO, wykorzystywane w wielu krytycznych aplikacjach.

zawsze Tak! Oczywiście że się da! Bo nie ma rzeczy niemożliwych. Są tylko nieodpowiednie, lub niedostatecznie dobrze dobrane narzędzia. Należy tu jednak zaznaczyć, że o takie testy można się pokusić wyłącznie przy sporym nakładzie środków i wiedzy, i przy założeniu, że do prowadzenia takich mniej lub bardziej inwazyjnych „testów” używa się bezpiecznego dla otoczenia elektromagnetycznie ekranowanego środowiska, do którego można mieć dostęp wyłącznie dzięki posiadaniu odpowiednich materiałów ekranujących w formie siatek ekranujących, lub odpowiednio dostosowanych pomieszczeń których ściany pokryto farbami ekranującymi, w przeciwnym wypadku ciężko będzie spełnić szereg wymagań prawnych i tych dotyczący bezpieczeństwa innych systemów telekomunikacyjnych pracujących w okolicy, nie wolno bowiem bez stosownych zezwoleń nadawać (np. w celu zajęcia wolnych slotów, czy zajęcia szczelin czasowych), a tym bardziej zagłuszać sygnałów w pasmach które wymagają stosowanych zezwoleń czy koncesji, podobnie jak nie wolno przełamywać szyfrowania, i istniejących zabezpieczeń. Oczywiście takie zakazy nie będą robiły wrażenia na potencjalnym włamywaczu, lub hakerze który do danego systemu będzie się chciał dostać. Reasumując – złamanie zabezpieczeń takiej komunikacji jest możliwe (podobnie jak możliwym jest złamanie praktycznie wszystkich innych zabezpieczeń czy protokołów komunikacyjnych – zależy to wyłącznie od czasu i nakładu dostępnych technologicznych środków którymi można się posłużyć), oczywiście w analizowanym przypadku PowerG dzięki zaimplementowanym rozwiązaniom nie będzie to należało do prostych i tanich działań jak w przypadku innych znacznie mniej zaawansowanych bezprzewodowych systemów zabezpieczeń z którymi mieliśmy do czynienia w trakcie wieloletniej pracy zawodowej, niejednokrotnie jak pokazuje życie przełamywanych przez włamywaczy amatorów za pomocą prostych, tanich i ogólnodostępnych urządzeń. Obiektywnie oceniając w PowerG ktoś włożył naprawdę bardzo dużo pracy w to aby system był bezpieczny, i użył przy tym bardzo technologicznie zaawansowanych rozwiązań jak TDMA które w powodzeniem do dziś są podstawą wielu systemów telekomunikacyjnych zarówno wojskowych jak i tych do zastosowań cywilnych jak GSM, UMTS (kanały TDD), D-AMPS, PDC, Wimax, Mikrotik, DECT, Bluetooth, T-DMB, MediaFLO oraz cyfrowe standardy łączności takie jak TETRA, DMR, MOTOTRBO, wykorzystywane w wielu krytycznych aplikacjach.

Jak już jesteśmy przy krytycznych aplikacjach, a do takich w naszej ocenie należą systemy zabezpieczeń chroniące niejednokrotnie mienie i życie, wskażmy co jest jednak słabym ogniwem tych technologii i o czym należy wiedzieć. Zacznijmy od podstaw dotyczących Time Division Multiple Access (TDMA) czyli techniki w której dynamicznie przydzielany kanał transmisji jest dostępny wyłącznie w odpowiednim, przydzielonym oknie czasowym, co ma być gwarancją bezkolizyjnego korzystania z danego kanału i podstawą stabilnej komunikacji. Zastanówmy się, co by było gdyby wiele osób chciało powiedzieć coś jednej osobie równocześnie, w tym samym czasie i momencie ? Czy taka niezsynchronizowana komunikacja utrudniłaby zrozumienie przekazu przez odbiorcę ? Oczywiście że tak, taka wiadomość dla odbiorcy była by prawdopodobnie całkowicie lub częściowo nieczytelna, u musiała by być kilkukrotnie powtórzona aby była zrozumiał, dlatego korzystanie z TDMA i synchronizacji pozwala na wprowadzenie porządku w transmisji, porządku który jest z góry ustalony, i gdy nasz odbiorca słucha (w tym przypadku jest to np. testowany przez nas system alarmowy) tylko jeden zsynchronizowany nadawca (czujnik lub detektor) nadaje, a pozostali nadawcy milczą. Dzięki temu transmisja dociera w pełni zrozumiała, a zużyte zasoby energetyczne są niewielkie co znacząco wpływa na wydłużenie żywotności ogniwa zasilającego detektor.

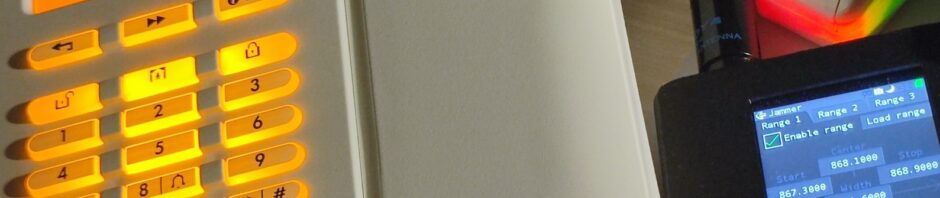

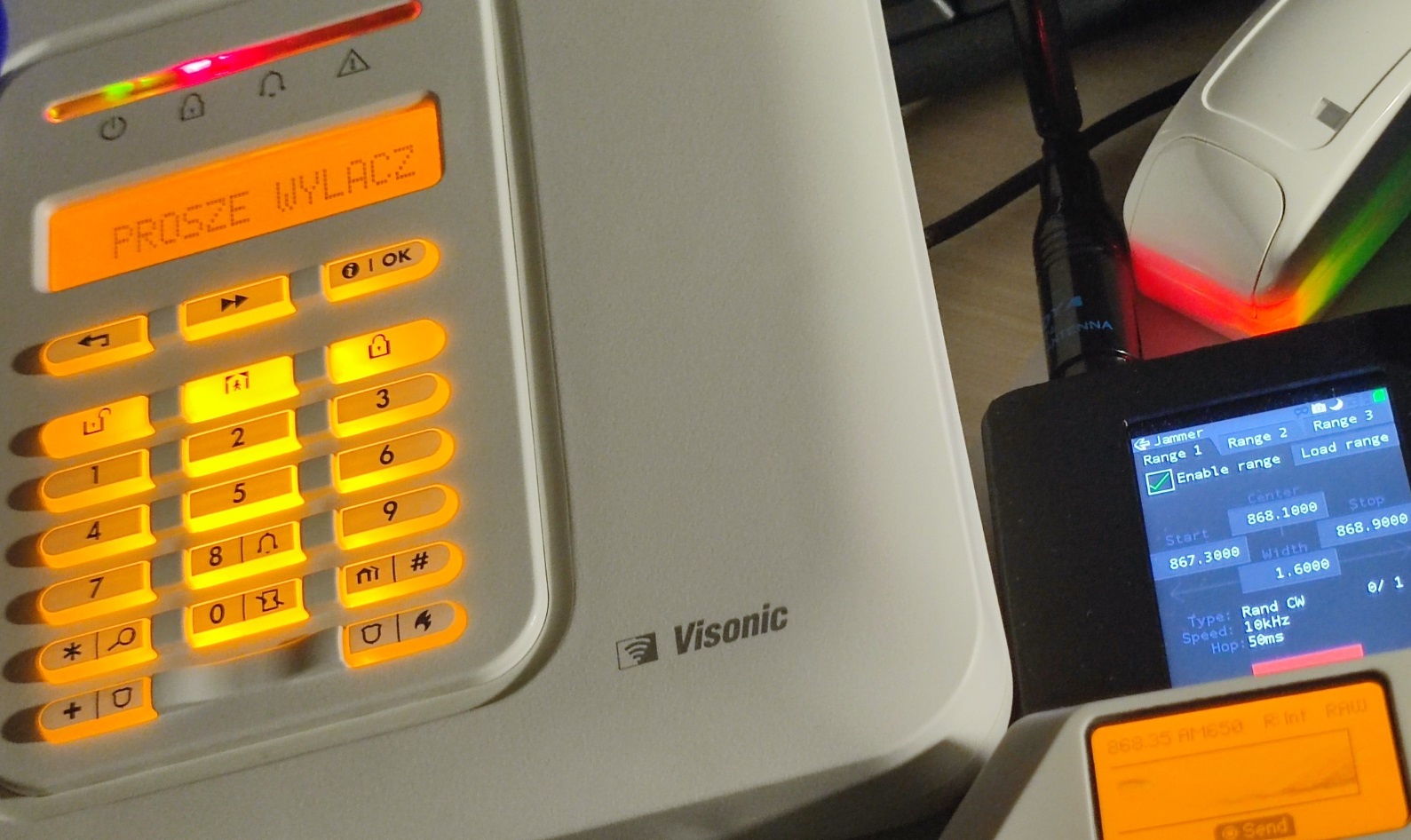

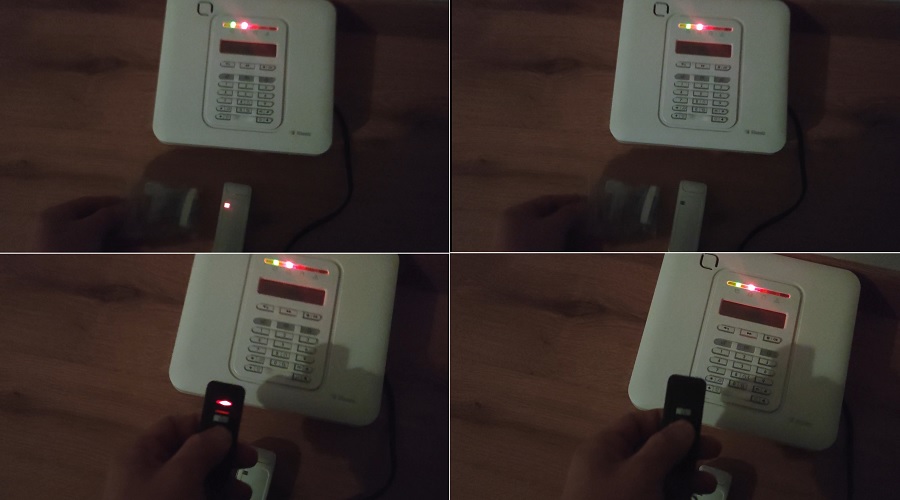

Co stanie się jednak gdy ktoś o nie do końca dobrych zamiarach postanowi taką komunikację z TDMA zagłuszyć wykorzystując do tego celu prymitywne urządzenia potocznie zwane jammer’ami ? Skuteczność takiego „wrogiego” działania zależy to w głównej mierze od tzw. regionu o stabilnej przepustowości który określa się w schematach opartych na zagłuszaniu transmisji wykorzystujących TDMA co szczegółowo jest opisane w wielu opracowaniach dotyczących konstrukcji systemów opartych na QoS w celu zwiększenia bezpieczeństwa w sieciach bezprzewodowych opartych na TDMA. Nie mniej w analizowanym przypadku dla dużego uproszczenia zakładamy oczywiście, że jest to dalej klasyczny system szczelinowy z jednym węzłem i podział czasu z wielokrotnym dostępem do współdzielenia widma, w którym jest tylko jeden „legalny” węzeł źródłowy który może nadawać w danym przedziale czasowym, a wspomniany zagłuszacz (jammer) jest bardzo prostym urządzeniem, które za taki węzeł nie potrafi się podszyć, ani zająć szczelin czasowych i utrudnia jedynie komunikację poprzez mocno „losowe” interferencje zostawiając szczeliny czasowe wolne. Jest tu też oczywiście jeden bardzo ważny czynnik, o którym należy wspomnieć, a mianowicie przeprowadzany atak zagłuszający ma miejsce wewnątrz komory izolacyjnej RF, aby uniknąć zakłóceń transmisji innych użytkowników, więc poziom sygnałów w tle jest znacznie niższy niż w typowej standardowej aplikacji i środowisku w którym takie systemy mogą pracować, a testowe moce nadawania sygnału zagłuszającego dużo niższe, a odległości mniejsze niż w typowym scenariuszu, odbiegającym od warunków „laboratoryjnych”.

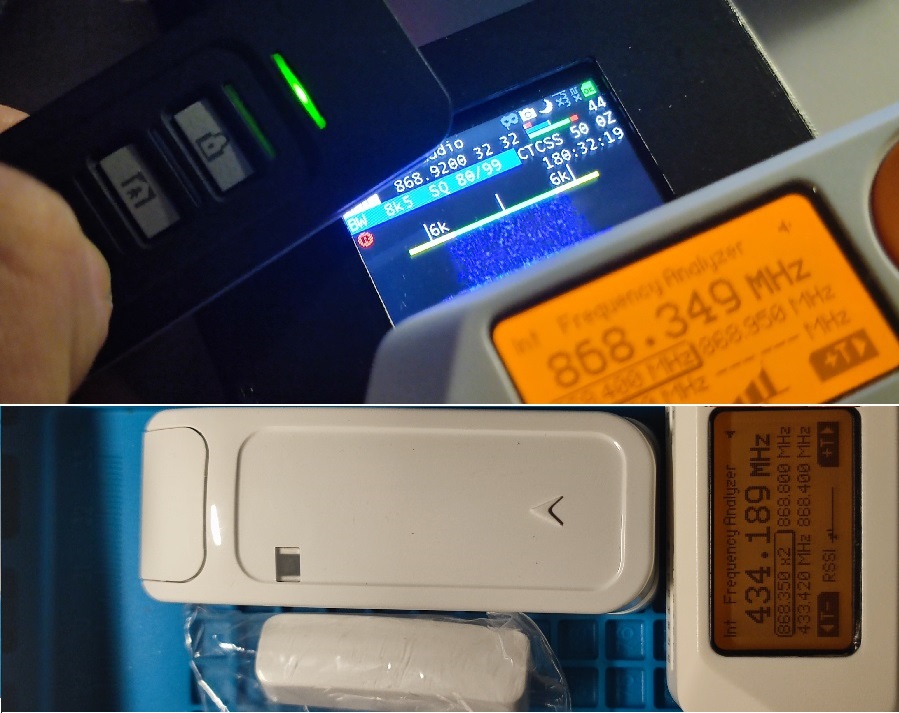

Przyjrzyjmy się częstotliwościom na których pracuje PowerG, a są to dla Europy i reszta świata:  433–434 MHz, 868–869 MHz, dla Stanów Zjednoczonych: 912–919 MHz (620 mW). Są to więc pasma w których potrafią pracować niektóre proste urządzenia „blokujące” i zakłócające komunikację. Na korzyść dla PowerG jest tu dość duża moc transmisji jak na urządzenia bateryjne, bowiem do skutecznego zagłuszenia komunikacji będzie wymagane użycie urządzeń dość sporej mocy, pracujących dość blisko, lub mocno ukierunkowanych i wymagających raczej sporego zasilania co znacząco ogranicza ilość niewielkich „mobilnych” rozwiązań, który nie zostały by łatwo „zauważone” przez inne pracujące w pobliżu systemy czy osoby. Tego typu atak w przypadku transmisji zagłuszających o dużych mocach da się „zauważyć” i poinformować o nim, oczywiście o ile ktoś taką sytuację przewidział. Problematyczne będzie jednak to, że w przypadku niepowodzenia bezprzewodowej komunikacji będzie ona ponawiana w kolejnych szczelinach czasowych aż do skutku, i będzie to dotyczyło wszystkich węzłów pośredniczących w komunikacji, co w przypadku większości prostych systemów doprowadzi do szybszego zużycia ogniwa zasilającego bezprzewodowych nadajników/przekaźników, o ile nie wejdą one na dłuższy czas w stan głębszego uśpienia (dotyczy to również miejsc gdzie pracuje bardzo duża ilość urządzeń korzystających z wspomnianych szczelin czasowych). Każda sieć WSN składa się bowiem ze zbioru węzłów połączonych łączami bezprzewodowymi. Węzły mogą komunikować się bezpośrednio lub przez wiele przeskoków, w trakcie których pakiety są przesyłane z szybkością n-bodów w wspomnianych szczelinach. Jak można się domyślać standard IEEE 802.15.4 w którym prawdopodobnie odbywa się wspomniana komunikacja opiera się na warstwie fizycznej oparte na technikach direct-sequence spread spectrum (DSSS) z których jedna pracuje w pasmach 868/915 MHz z szybkością transmisji 20 i 40 kbit/s a druga w przypadku niektórych urządzeń może pracować w paśmie 2450 MHz z szybkością 250 kbit/s. Niestety nie czyni go to w pełni odpornym na ataki zagłuszające, głównie ze względu na ograniczoną obsługiwaną szybkość chipów i ograniczoną moc transmisji węzłów przesyłających informacje, węzłów które bardzo często są bateryjne. Główny wadą użytej warstwy fizycznej jest to, że urządzenia nie są w stanie zneutralizować ataku zagłuszającego z uwagi na ograniczoną przepisami moc, i możliwości źródła zasilania. Co innego w przypadku węzłów zasilanych z sieci i posiadających znacznie większą moc nadawczą.

433–434 MHz, 868–869 MHz, dla Stanów Zjednoczonych: 912–919 MHz (620 mW). Są to więc pasma w których potrafią pracować niektóre proste urządzenia „blokujące” i zakłócające komunikację. Na korzyść dla PowerG jest tu dość duża moc transmisji jak na urządzenia bateryjne, bowiem do skutecznego zagłuszenia komunikacji będzie wymagane użycie urządzeń dość sporej mocy, pracujących dość blisko, lub mocno ukierunkowanych i wymagających raczej sporego zasilania co znacząco ogranicza ilość niewielkich „mobilnych” rozwiązań, który nie zostały by łatwo „zauważone” przez inne pracujące w pobliżu systemy czy osoby. Tego typu atak w przypadku transmisji zagłuszających o dużych mocach da się „zauważyć” i poinformować o nim, oczywiście o ile ktoś taką sytuację przewidział. Problematyczne będzie jednak to, że w przypadku niepowodzenia bezprzewodowej komunikacji będzie ona ponawiana w kolejnych szczelinach czasowych aż do skutku, i będzie to dotyczyło wszystkich węzłów pośredniczących w komunikacji, co w przypadku większości prostych systemów doprowadzi do szybszego zużycia ogniwa zasilającego bezprzewodowych nadajników/przekaźników, o ile nie wejdą one na dłuższy czas w stan głębszego uśpienia (dotyczy to również miejsc gdzie pracuje bardzo duża ilość urządzeń korzystających z wspomnianych szczelin czasowych). Każda sieć WSN składa się bowiem ze zbioru węzłów połączonych łączami bezprzewodowymi. Węzły mogą komunikować się bezpośrednio lub przez wiele przeskoków, w trakcie których pakiety są przesyłane z szybkością n-bodów w wspomnianych szczelinach. Jak można się domyślać standard IEEE 802.15.4 w którym prawdopodobnie odbywa się wspomniana komunikacja opiera się na warstwie fizycznej oparte na technikach direct-sequence spread spectrum (DSSS) z których jedna pracuje w pasmach 868/915 MHz z szybkością transmisji 20 i 40 kbit/s a druga w przypadku niektórych urządzeń może pracować w paśmie 2450 MHz z szybkością 250 kbit/s. Niestety nie czyni go to w pełni odpornym na ataki zagłuszające, głównie ze względu na ograniczoną obsługiwaną szybkość chipów i ograniczoną moc transmisji węzłów przesyłających informacje, węzłów które bardzo często są bateryjne. Główny wadą użytej warstwy fizycznej jest to, że urządzenia nie są w stanie zneutralizować ataku zagłuszającego z uwagi na ograniczoną przepisami moc, i możliwości źródła zasilania. Co innego w przypadku węzłów zasilanych z sieci i posiadających znacznie większą moc nadawczą.

Wiedzę nt. jak dokładnie jest zrealizowany mechanizm komunikacji w przypadku PowerG z oczywistych powodów, tego że jest to zamknięty autorski opracowany wiele lat temu w Izraelu wysoce zaawansowany standard komunikacji pozostawimy dla siebie i innych specjalistów oraz badaczy bezpieczeństwa pasjonujących się w ramach pracy zawodowej takimi zagadnieniami jak my, czy współpracujące z nami firmy, bo końcu to od nas i naszej wiedzy zależy bezpieczeństwo dostarczanych rozwiązań. Należy tu wspomnieć, że PowerG został dobrze przemyślany i rozwiązany, a z pomocą przychodzi mu również Multi-Channel i wykorzystanie do komunikacji zarówno pasma 433-434 MHz jak i 868-869 MHz (912–919 MHz dla USA) w połączeniu z jedną z najważniejszych technik komunikacyjnych wykorzystywanych w PowerG jaką jest Frequency Hopping Spread Spectrum (FHSS). Dzięki zastosowaniu FHSS i praktycznie nieskończonych sekwencjach przeskoków częstotliwości istnieje bardzo duże prawdopodobieństwo, że informacja pomimo jakichkolwiek prostych prób zakłócania komunikacji jednak w końcu (choć często z opóźnieniem) dotrze do odbiorcy. Na tym spostrzeżeniu zakończymy dalsze analizy 🙂

Podsumowując ze wszystkich zastosowanych w PowerG technik najsłabszą wydaje się Time Division Multiple Access (TDMA) która jest podatna na wyspecjalizowane i selektywne ataki zagłuszające. W transmisji TDMA szczeliny są zwykle przydzielane kanałom źródłowym, a każda szczelina jest wykorzystywana przez pojedyncze kanały do wysyłania danych oraz pewnej liczby „super ramek” których funkcje mogą być różne. W związku z tym osoba o odpowiedniej wiedzy i narzędziach może uniemożliwić komunikację węzła (np. centrali alarmowej) lub innego urządzenia pełniącego funkcję punktu dostępowego w bezprzewodowych sieciach czujników (WSN) po prostu blokując jego gniazdo (wolne sloty). Taki atak będzie wysoce skuteczny, energooszczędny i niezwykle trudny do wykrycia, czego na pewno nie można powiedzieć o rozważanych atakach z wykorzystaniem łatwo zauważalnych jammerów dużej mocy. Podsumowując nie ma zabezpieczeń których nie można złamać, są tylko zabezpieczenia które od atakującego będą wymagały wysoko wyspecjalizowanej wiedzy i specjalistycznych narzędzi, ale czy ktoś z takimi zaawansowanymi narzędziami i wiedzą skusi się na bardzo zaawansowany atak polegający na blokowaniu slotów i szczelin czasowych na prosty system zabezpieczeń z PowerG opierającym się na tak popularnym TDMA ? Logika i praktyka nakazuje myśleć, że raczej nie 🙂 Jak mawia jeden z naszych najbardziej wymagających i świadomy zagrożeń klientów „To nie Pentagon ;)”.