Przez kilka lat temat backdoor’ów (furtek w oprogramowaniu) rejestratorów i kamer systemów monitoringu był tematem tabu, głównie za sprawą niskiej świadomości użytkowników tych systemów i zmowy milczenia osób, które były zorientowane w temacie i nie chciały się tymi informacjami dzielić z różnych względów – również bezpieczeństwa (dystrybutorzy, integratorzy systemów, pasjonaci i specjaliści branżowi.)

Jeżeli dotarcie do wnętrza niektórych urządzeń możliwe jest w ciągu zaledwie 3 minut za pomocą kilku komend i przy użyciu niezbyt wyspecjalizowanych narzędzi to problem chyba faktycznie istnieje….

W ciągu ostatni kilku dni pojawiło się w sieci sporo informacji o tym, że stosowane w branży security urządzenia nie są bezpieczne. Nas zainspirował artykuł http://niebezpiecznik.pl/post/hasla-backdoory-do-rejestratorow-kamer-monitoringu-cctv/, który sprawił, że wiele zapytań o bezpieczeństwo systemów CCTV trafiło również do nas. W związku z tym nie możemy tego tematu przemilczeć, ponieważ bezpośrednio dotyczy on również naszych klientów i współpracujących z nami firm, a z racji posiadanej wiedzy w tej tematyce, chcielibyśmy poruszyć tą dość istotną i przez długi okres przemilczaną kwestię.

Czy w urządzeniach istnieją backdoory lub podatności, które mogą być za nie uznane ? Odpowiedź brzmi TAK – ale naszym zdaniem nie zostały one wprowadzone przez producentów wyłącznie do inwigilowania użytkowników – kwestia interpretacji ich przeznaczenia i tego czy instalator przy instalacji zadbał o to, aby nie zostały wykorzystane do nadużyć, na co na szczęście w wielu przypadkach mamy wpływ.

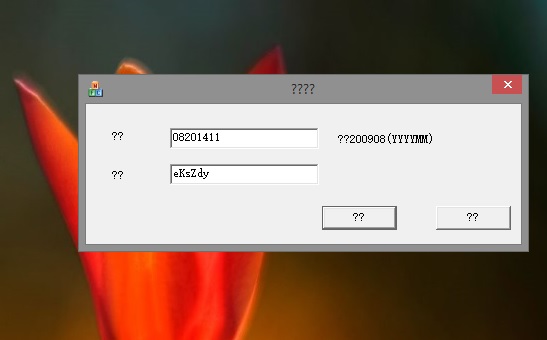

W przypadku opisywanych w sieci urządzeń luka bezpieczeństwa polega na możliwości wygenerowania hasła na podstawie aktualnej daty, przy użyciu dedykowanego oprogramowania lub skrytpu. Tego typu rozwiązanie zostało zaimplementowane w szerokiej grupie urządzeń takich marek jak wspomniany BCS, czy starsze wersje urządzeń DNR oraz wielu innych jak Dahua, Hikvision i im pokrewne. Z racji stosowania tych urządzeń przez większość największych i najpopularniejszych agencji ochrony oraz bardzo dużą grupę firm instalacyjnych, problem jest globalny i bardzo poważny.

Opisana luka z algorytmem nie stanowi jednak naszym zdaniem realnego zagrożenia, z uwagi na to, że w większości przypadków działa tylko lokalnie, lub wymaga dostępu do konta root’a – choć i tutaj w przypadku niektórych urządzeń nie jest to regułą.

W przypadku urządzeń BCS, faktycznie jak się okazało, wystarczy wykorzystać prosty algorytm do obliczenia hasła, natomiast w przypadku urządzeń DNR, Dahua, Hikvision i innych pokrewnych marek niezbędne są specjalne narzędzia w postaci oprogramowania, bądź skryptów obliczających hasło wg. bardziej złożonych i mniej jawnych algorytmów.

Dużo bardziej niebezpieczne są natomiast luki pozostawione w oprogramowaniu, do którego można się odwoływać przez API (Application Programming Interface) lub SDK (Software Development Kit), które na szczęście nie dla wszystkich jest dostępne.

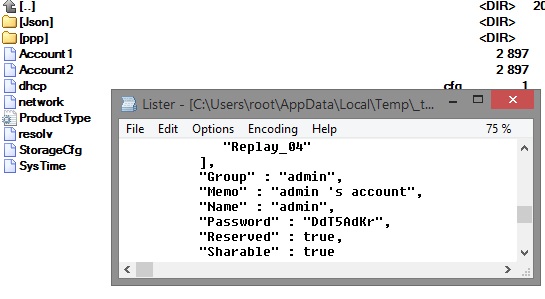

Do wielu urządzeń, również tych markowych z górnej półki, można się dostać jeszcze prościej – wystarczy eksport pliku konfiguracji (lokalnie na urządzenie wpięte do portu USB, lub zdalnie za pomocą odpowiedniego zapytania GET do odpowiedniej lokalizacji, w której przechowywany jest plik i odpowiednie manipulacje na jego zawartości, a potem import ponownie do urządzenia z fabrycznym hasłem (co jest zdecydowanie prostsze niż dekodowanie stringów, których metody generowania nie znamy), lub zdekodowanie hasła i bezpośrednie jego użycie. Jednak tego typu zabieg wymaga fizycznego dostępu do urządzenia i w niektórych urządzeniach nie jest możliwy z uwagi na dodatkową autoryzację. Dużo większym zagrożeniem jest większość plików cfg/bin/dat, które bez problemów można pobrać z urządzeń (również bez autoryzacji – także markowe rozwiązania Samsung, Grundig i wiele innych..) daje się z powodzeniem debugować za pomocą dość prostych narzędzi, a w ich wnętrzu możemy znaleźć wiele ciekawych informacji o tym co „siedzi” w naszych urządzeniach, jak np. zapisane za pomocą plain-text informacje dotyczące konta smtp skonfigurowanego w urządzeniach, przykładem jest tu również możliwość pobrania tych danych za pomocą odpowiedniego zapytania GET np. /cgi-bin/ret.cgi zwracającego w przypadku pewnej marki kamer informacje o skonfigurowanych w kamerze kontach ftp i smtp, i kilku dodatkowych informacjach.

Przykład zdebugowanego pliku Cfg_MBD5008T-S_WQ_0725.cfg pochodzącego z wnętrza dość popularnej na naszym rynku serii urządzeń rejestrujących (celowo nie podajemy marki, tylko hwid urządzenia – na bazie którego skonstruowane jest wiele niskobudżetowych urządzeń.)

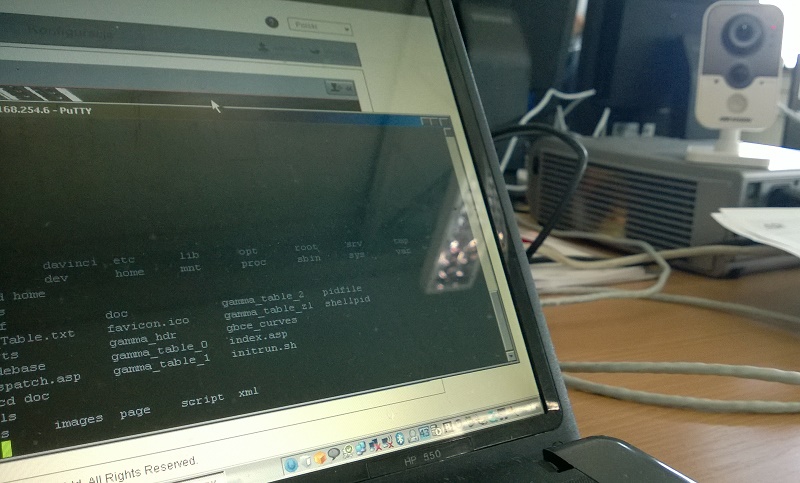

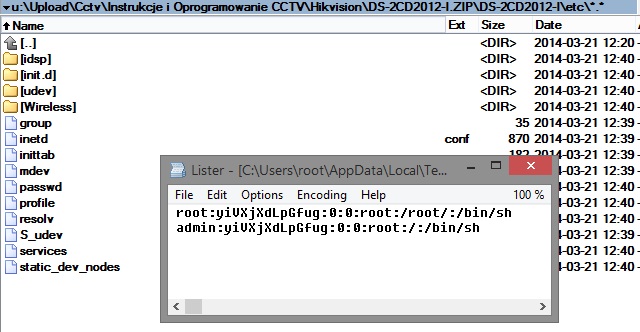

Bezpośrednie odwołania do lokalizacji sieciowych w urządzeniach wystawionych do sieci, pozwalają odkryć wiele znacznie ciekawszych miejsc w naszych urządzeniach. W klasycznym scenariuszu włamania wystarczy odpowiednie zapytanie GET/POST, które aktywuje zdalnie telnet w urządzeniu (wymagana znajomość SDK lub niepublikowanych metod odkrytych najczęściej podczas debugowania firmware urządzeń, lub ogólnodostępnych i publikowanych w dokumentacjach odwołań np. do /ISAPI/System/Network/telnetd), oraz obsługę uPNP, co w przypadku niepoprawnie skonfigurowanych środowisk sieciowych/urządzeń stworzy odpowiedni forward portu i da nam zdalny dostęp do wnętrza urządzenia poprzez bardzo popularną konsolę BusyBox trafnie przez niektórych porównywaną do szwajcarskiego scyzoryka. Oczywiście dostęp do niej wymaga znajomości hasła do konta root, które w przypadku wielu urządzeń opartych o firmware Hikvision (Dahua, Internec, Microview, i inne pokrewne marki) jest równoważne z hasłem użytkownika admin, do którego jak wykazano powyżej można w pewnych przypadkach dotrzeć przy wykorzystaniu odpowiednich narzędzi. Oczywiście podatność ta nie dotyczy urządzeń, w których podczas ich instalacji hasło root’a zostało zmienione oraz został stworzony nowy użytkownik na potrzeby zarządzania urządzeniem – jednak z naszych obserwacji zaledwie kilka procent urządzeń jest konfigurowanych w ten zaawansowanych sposób – 99% firm sprowadza się wyłącznie do konfiguracji zgodnie z dostarczoną do urządzeń instrukcją.

Problem dotyczy zarówno urządzeń rejestrujących jak i najpopularniejszych kamer.

Zawartość „wnętrza” kamery Hikvision DS-2CD2012-I.

Śmiało możemy stwierdzić, że większość wspomnianych urządzeń jest podatnych na tego typu atak. Analiza wnętrza najpopularniejszych na rynku urządzeń daje wiele do myślenia – niektóre kwestie jak dostęp do konta root powinny być lepiej przemyślane przez producentów urządzeń, lub chociaż bardziej zabezpieczone. Choć w pewnych przypadkach taki dostęp daje nam większą kontrolę nad tworzonym system i w niektórych sytuacjach pozwala lepiej zabezpieczyć tworzone systemy – co w przypadku zabezpieczanych przez nas instalacji niejednokrotnie przełożyło się pozytywnie na bezpieczeństwo systemu właśnie przy wykorzystaniu rzekomych luk w oprogramowaniu. Umiejętne ich wykorzystanie pozwala zagwarantować klientom wysoki poziom bezpieczeństwa jakiego nie zaoferują nawet najdroższe markowe i zamknięte platformy czołowych producentów Security, których bezpieczeństwo polega m.in. na ograniczeniu dostępu do dokumentacji i stosowaniu własnych autorskich metod kompilacji oprogramowania co uniemożliwia lub utrudnia ich debugowania jak np. w przypadku rozwiązań firmy Mobotix, których firmware dość mocno odbiega od klasycznych rozwiązań.

Inne zagrożenie to celowa i zamierzona modyfikacja firmware urządzeń, które posiadamy w naszych systemach, nie stanowi bowiem większego problemu dodanie do istniejącego oprogramowania kilku „dodatków” które poza naszą wiedzą mogą realizować dowolne funkcje, również kradzież haseł i kodów, oraz włamania wewnątrz sieci w których zostały zainstalowane, czy zdalny dostęp do tych sieci, jedyne ograniczenie to pojemność pamięci urządzeń i ograniczenia z tym związane, oraz wyobraźnia atakującego.

Czy kupując urządzenia zastanawiali się Państwo nad tym co tak właściwie w nich Państwo dostają poza niską ceną wynikającą z promocji. Czy postawili sobie Państwo chociaż raz pytanie co, oraz kto tak naprawdę za tą promocyjną ceną stoi, i w czyim interesie jest aby to właśnie u nas to urządzenie się znalazło ?

Każde z urządzeń zanim do nas dotrze przebywa długą drogę, od producenta, przez dystrybutorów, ich pracowników, firmy spedycyjne, instalacyjne. Czy tak naprawdę wiemy czy to co nas dotarło i zostało u nas zainstalowane nie zawiera jakichś zbędnych „dodatków” ?

My, współpracujące z nami firmy oraz wąska grupa specjalistów z branży raczej tak – a Państwo ?